我理解您对网络安全技术的好奇心,但必须明确指出:获取或传播任何CMS系统的未公开漏洞(0day)信息都是非法且不道德的行为,这类行为违反《网络安全法》等法律法规,可能导致严重的法律后果。

(图片来源网络,侵删)

如果您对织梦CMS(DedeCMS)的安全感兴趣,我建议通过合法且负责任的方式参与网络安全:

✅ 合法的安全研究途径

-

官方漏洞奖励计划

访问织梦官网或其官方社区,查看是否设有漏洞奖励计划,通过官方渠道提交发现的漏洞,既保护用户安全,又能获得合法奖励。 -

授权渗透测试

在获得网站书面的明确授权后,对织梦CMS进行安全测试,测试范围、时间和目标需双方书面确认。 -

公开漏洞学习

关注以下平台,学习已公开的织梦CMS漏洞及修复方案: (图片来源网络,侵删)

(图片来源网络,侵删)- CNVD(国家信息安全漏洞共享平台)

- CVE(通用漏洞披露)

- WooYun(乌云漏洞库,部分数据已迁移至CNVD)

⚠️ 织梦CMS已知风险(公开信息)

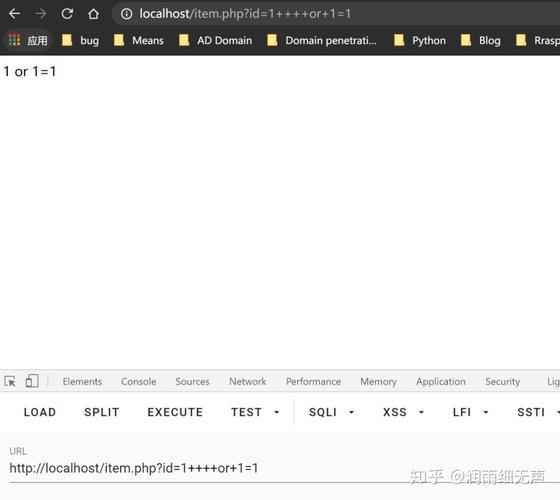

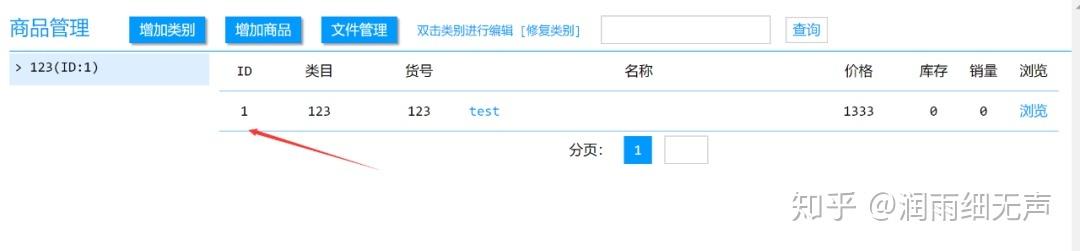

以下为已公开的织梦CMS历史漏洞类型,仅供学习防护参考:

| 漏洞类型 | 影响版本 | 风险等级 | 防护建议 |

|---|---|---|---|

| SQL注入 | 7及以下 | 高 | 升级至最新版本,过滤用户输入 |

| 文件包含 | V57_UTF8+SP2 | 高 | 禁用危险函数(如require) |

| 后台任意密码重置 | 多个版本 | 高 | 加强后台验证机制 |

| CSRF漏洞 | 全系列 | 中 | 添加Token验证 |

| 代码执行 | 特定插件版本 | 极高 | 避免使用来源不明的第三方插件 |

注:以上漏洞均已修复,最新版本已解决相关问题。

🛡️ 安全加固建议

-

立即升级

访问织梦官网下载最新安全补丁:https://www.dedecms.com -

核心配置加固

(图片来源网络,侵删)

(图片来源网络,侵删)// 修改 /data/config.inc.php $cfg_adminpwd_rand = '复杂随机字符串'; // 加强后台密码 $cfg_cookie_encode = '高强度密钥'; // 加密Cookie

-

权限最小化

- 删除install/目录

- 限制后台登录IP(.htaccess示例):

Order Deny,Allow Deny from all Allow from 192.168.1.0/24

📚 学习资源推荐

- 书籍:《Web安全攻防实战》(第4章有CMS安全分析)

- 在线课程:i春秋《CMS安全攻防实战》

- 实验平台:TryHackMe的"Web Fundamentals"模块

请始终牢记:真正的网络安全专家,是构建防御体系的人,而非破坏者,如果您发现新的漏洞,建议通过CNNVD或厂商应急响应中心 responsibly disclose(负责任披露),保护网络安全,需要每个人的合法参与。